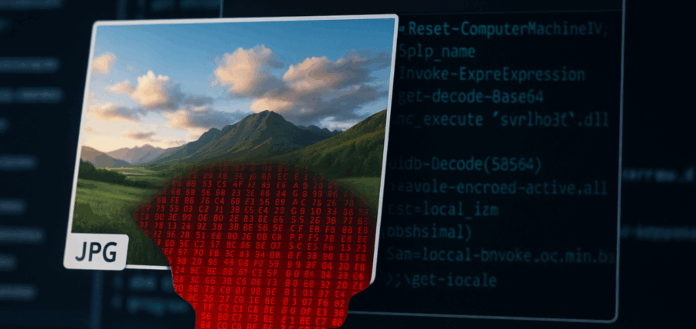

Um novo e alarmante tipo de ataque cibernético tem tirado o sono de especialistas em segurança da informação: criminosos estão explorando imagens JPG como cavalo de Troia para distribuir ransomware de forma totalmente indetectável. A técnica, altamente sofisticada, emprega esteganografia digital, ocultando scripts maliciosos no interior dos metadados ou mesmo nos próprios dados de pixel dessas imagens, o que torna o ataque virtualmente invisível para a maioria das soluções de segurança convencionais.

Pesquisadores identificaram uma campanha ativa que utiliza esse método furtivo para distribuir cargas de ransomware e outros malwares de acesso remoto (RATs), como LimeRAT, AgentTesla e Remcos, todos disparados a partir de simples arquivos JPG recebidos por e-mail ou baixados de sites comprometidos.

Como funciona o ataque esteganográfico

A campanha é estruturada em múltiplas fases de infecção, iniciando com o envio de uma imagem aparentemente inofensiva – geralmente por e-mail de phishing ou links em redes sociais. Essa imagem, ao ser aberta, aciona uma macro presente em um segundo arquivo (como um documento do Office), responsável por extrair e executar um script PowerShell oculto nos metadados EXIF da imagem original.

Esse script é ofuscado para escapar da detecção por antivírus baseados em assinatura e, uma vez executado, baixa uma nova imagem JPG que contém, desta vez, um assembly .NET codificado em Base64, escondido entre delimitadores específicos. O script carrega esse código diretamente na memória e executa a carga útil do ransomware, que então criptografa os arquivos da vítima — tudo isso sem qualquer alerta ou sinal de anomalia para a maioria das ferramentas de proteção tradicionais.

Por que o ataque é tão eficaz

A chave da eficácia desse novo vetor está no conceito de FUD (Fully Undetectable) — ou seja, um código desenhado intencionalmente para ser invisível a soluções de segurança. Os autores do malware conhecem profundamente como operam os sistemas de proteção e constroem seu arsenal para passar despercebidos. Técnicas como criptografia personalizada do payload e execução in-memory contribuem para que o malware não corresponda a nenhuma assinatura conhecida.

Além disso, a esteganografia adiciona uma camada quase intransponível de obfuscação. Em vez de esconder o código malicioso apenas nos metadados, como em ataques anteriores, os agentes de ameaça agora embutem scripts diretamente nos pixels da imagem — uma técnica que torna a detecção por scanners antivírus ainda mais improvável.

O que as lideranças de TI devem observar

Este tipo de ameaça demanda uma abordagem mais madura e proativa das equipes de cibersegurança, com foco em resiliência e detecção baseada em comportamento, e não apenas em assinaturas.

Algumas recomendações práticas incluem:

- Filtragem avançada de e-mails, capaz de inspecionar imagens anexadas em busca de conteúdos ocultos;

- Bloqueio de macros por padrão em arquivos do Office, especialmente para fontes externas;

- Backup offline frequente de dados críticos e sistemas sensíveis;

- Adoção de EDRs com análise comportamental, capazes de detectar execução de código suspeito mesmo sem assinatura prévia;

- Política de conscientização e educação contínua para colaboradores sobre riscos de phishing e arquivos suspeitos.

Contexto e tendências: a evolução do stegomalware

O uso de stegomalware — malwares ocultos por meio de esteganografia — não é exatamente novo, mas sua evolução recente é notável. Até pouco tempo, essas técnicas eram consideradas experimentais ou restritas a operações de espionagem. No entanto, o barateamento de recursos computacionais e a democratização do conhecimento técnico permitiram que essas técnicas migrassem para o crime organizado digital.

Segundo relatórios recentes, ataques utilizando stegomalware estão em crescimento acelerado, muitas vezes compondo fases iniciais de campanhas de ransomware-as-a-service (RaaS). A sofisticação desse tipo de ameaça representa um novo desafio para líderes de tecnologia, que precisam reavaliar sua postura de segurança diante da capacidade dos atacantes de converter arquivos triviais em armas digitais letais.

Siga o Itshow no LinkedIn e assine a nossa News para ficar por dentro de todas as notícias do setor de TI e Telecom!