A Microsoft Threat Intelligence Center (MSTIC) lançou o RIFT, ferramenta open‑source que promete revolucionar a análise estática de malware escrito em Rust. Combinando plugins para IDA Pro e scripts automatizados, o RIFT destaca-se por identificar rapidamente código legítimo de bibliotecas, permitindo que analistas se concentrem apenas na lógica maliciosa

Por que o malware em Rust é tão difícil de analisar?

Rust vem ganhando espaço por sua combinação de velocidade, segurança de memória e legibilidade, mas exatamente essas qualidades complicam a engenharia reversa de malware. Em testes conduzidos pela Microsoft, um downloader escrito em Rust apresentou cerca de 10.000 funções num binário de mais de 3 MB, enquanto a versão em C++ tinha menos de 100 funções em um executável de menos de 20 KB. Isso se deve à vinculação estática de bibliotecas no Rust, que inflaciona o pacote final e dificulta diferenciar código de biblioteca do código autorizado por atacantes.

Como o RIFT atua

O RIFT é estruturado em três módulos integrados:

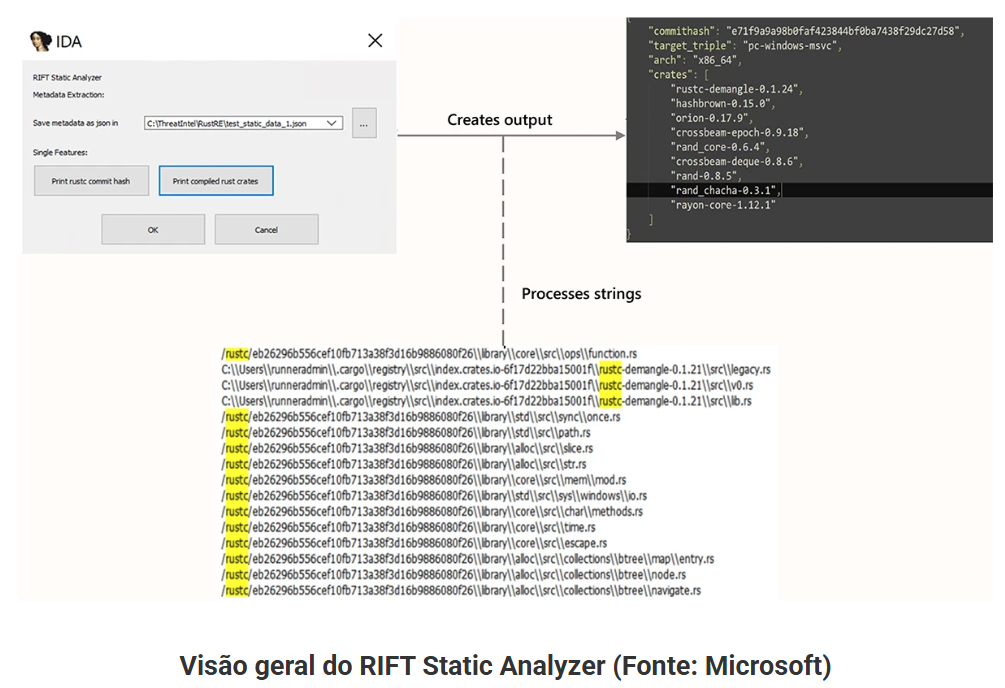

1. RIFT Static Analyzer (Plugin para IDA Pro)

Extração automática de metadados essenciais – versão do compilador Rust, dependências utilizadas, arquitetura e plataforma alvo – armazenados num arquivo JSON.

2. RIFT Generator (Script Python)

Baixa o compilador Rust e bibliotecas correspondentes, gera assinaturas FLIRT via FLAIR (Hex-Rays) e executa comparações binárias (diffing) com Diaphora. Todo o processo é automatizado com cargo, rustup e idat para integração com o IDA.

3. Diff Applier (Plugin para IDA Pro)

Importa os resultados de assinaturas FLIRT e diffing para o IDA, anotando automaticamente quais funções são de biblioteca, agilizando a análise por parte do analista. Funciona em IDA Pro ≥ 9.0, testado no Windows 10 64‑bits

Técnicas usadas: FLIRT e Diff binário

- Assinaturas FLIRT: rápidas e precisas na identificação de funções que coincidem fortemente com bibliotecas conhecidas. Entretanto, perdem eficácia quando há variação ou obfuscação no código .

- Diff binário: mais flexível e eficaz para código modificado, comparando a compilação original com o malware. O custo é o tempo de processamento, que pode levar horas.

O fluxo padrão do RIFT aplica primeiro as assinaturas FLIRT e, em seguida, o diff binário para capturar o que passou despercebido. Por fim, o plugin ajuda o analista a revisar as funções restantes dentro do IDA.

Casos reais: RALord e SPICA

- RALord (ransomware)

O RIFT foi testado com sucesso no ransomware Rust RALord, identificando automaticamente bibliotecas na função principal e deixando apenas trechos maliciosos para análise manual. - SPICA (backdoor)

Na análise do backdoor SPICA, o RIFT aplicou assinaturas FLIRT e complementou com diff binário para capturar funções que o FLIRT não reconheceu, melhorando a precisão e produtividade do processo.

Rust e ascensão do malware sofisticado

A adoção do Rust por atores maliciosos está crescendo. Desde 2021, grupos como BlackCat (ransomware em Rust) e outros, incluindo ferramentas de info-stealer e ransomware em Rust (Hive, AsyncRAT), vêm utilizando a linguagem para dificultar a detecção e análise. A robustez e performance do Rust tornam-no atrativo para desenvolvedores de malware – mas também justificam a necessidade de ferramentas especializadas como o RIFT.

Oportunidades e limitações do RIFT

- Pontos fortes

- Reduz drasticamente o volume de código que analistas precisam revisar.

- Processo semi-automatizado encurta ciclos de resposta.

- Método híbrido (assinaturas + diffing) combina rapidez e profundidade.

- Limitações

- Ainda exige IDA Pro (licença paga) e ambiente Windows.

- Diff binário pode levar horas, demandando máquinas poderosas.

- Ainda não há suporte nativo a Linux, macOS ou outras plataformas.

Perspectivas futuras

O RIFT é open‑source (MIT) e está disponível no GitHub da Microsoft. A expectativa é que a comunidade contribua expandindo compatibilidade, otimizando performance do diffing e adaptando o plugin para outras plataformas. Essa colaboração é vital para acompanhar a evolução do malware e ampliar a capacidade de detecção.

Siga o Itshow no LinkedIn e assine a nossa News para ficar por dentro de todas as notícias do setor de TI, Telecom e Cibersegurança!