No contexto da segurança cibernética contemporânea, poucos vetores de ataque reúnem as características de discrição, precisão e versatilidade como as técnicas conhecidas como man-in-the-middle (MITM). A ameaça é silenciosa, difícil de rastrear e, muitas vezes, explorada em ambientes onde os usuários acreditam estar protegidos por sistemas automatizados ou por criptografias convencionais.

A capacidade desse tipo de ataque de inserir-se entre dois pontos de comunicação e manipular dados em tempo real faz dele uma das ameaças mais estratégicas, especialmente quando o alvo é uma infraestrutura crítica, um ambiente corporativo de alta responsabilidade ou uma operação que envolve transferência de dados sensíveis — como áreas jurídicas, de saúde, finanças ou desenvolvimento tecnológico.

Este artigo técnico e analítico, produzido pela equipe de redação do IT Show, investiga com profundidade os fundamentos dos ataques do tipo man-in-the-middle, suas variações, os perfis de risco mais recorrentes, impactos corporativos diretos e os mecanismos de prevenção e mitigação em nível avançado.

O que é um ataque man-in-the-middle?

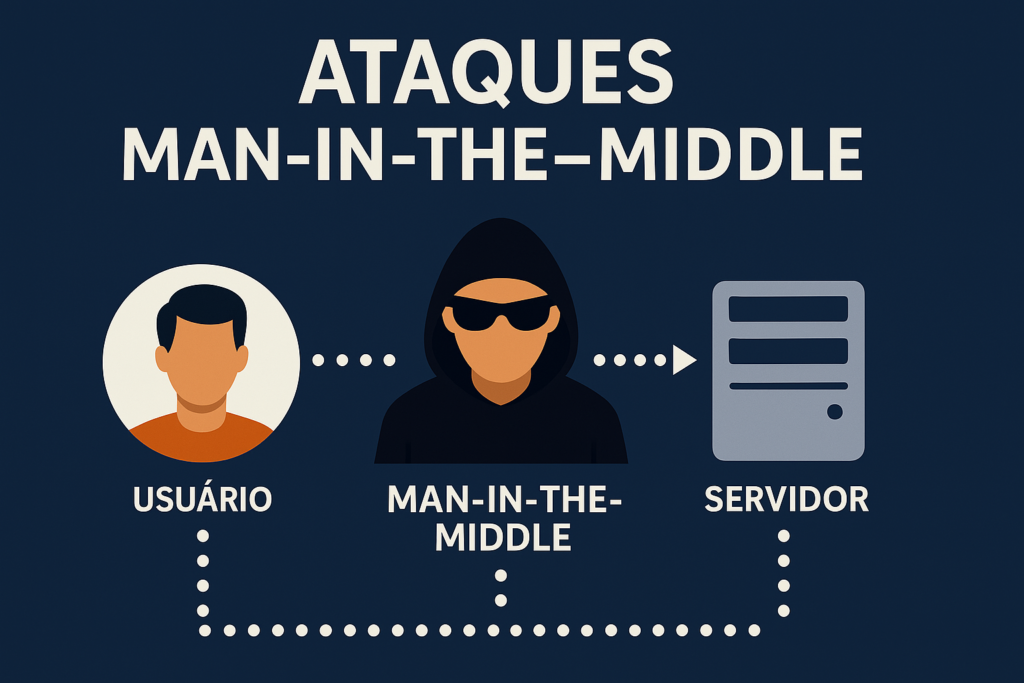

Ataques classificados como man-in-the-middle ocorrem quando um agente externo compromete uma comunicação que deveria ser segura e direta entre duas partes legítimas. Esse agente intercepta, lê, e potencialmente altera o conteúdo dessa comunicação — sem que nenhum dos envolvidos perceba.

É uma violação ativa da integridade e confidencialidade da informação. Diferente de ataques de negação de serviço ou malwares convencionais, a abordagem aqui é invisível por natureza. O sucesso do ataque depende, quase sempre, da capacidade de se manter indetectável o maior tempo possível.

As três camadas do ataque

- Interceptação – O atacante posiciona-se entre duas pontas de comunicação, seja por envenenamento de ARP, DNS ou controle de roteadores.

- Descriptografia ou Emulação – Utilizando engenharia reversa, SSL stripping ou proxies transparentes, o criminoso acessa os dados trafegados.

- Reinjeção ou Manipulação – O invasor pode apenas escutar (modo passivo), ou alterar as informações antes de repassá-las (modo ativo), tornando a ação ainda mais perigosa.

Vetores de Infiltração: como os atacantes invadem as sessões

Diferentes técnicas são aplicadas conforme a superfície de ataque. Algumas exploram falhas humanas; outras, brechas estruturais. A seguir, os cinco vetores mais comuns usados para execução de ataques intermediários.

ARP Spoofing (Address Resolution Protocol)

Técnica predominante em redes locais, na qual o invasor envia pacotes ARP falsificados a uma LAN, associando seu endereço MAC a um IP legítimo. Assim, ele passa a receber o tráfego destinado a outro dispositivo.

DNS Spoofing ou Envenenamento de Cache

Consiste na manipulação das entradas do DNS para redirecionar o tráfego a um servidor controlado pelo atacante. O usuário digita um endereço legítimo e, sem perceber, acessa uma página clonada.

SSL Stripping

Remove a camada de criptografia TLS/SSL durante a conexão. Um proxy manipula a sessão, convertendo conexões HTTPS em HTTP, permitindo a captura de dados em texto plano.

Sequestro de Sessão

Após capturar cookies ou tokens de autenticação, o invasor assume o controle de uma sessão ativa. Isso é comum em plataformas web onde o tráfego não é totalmente criptografado.

Evil Twin Attack

Utiliza redes Wi-Fi falsas com nomes semelhantes aos de redes confiáveis. Uma vez conectado, o usuário fornece dados diretamente ao invasor — muitas vezes sem saber que está numa rede maliciosa.

Perfis em Alto Risco: quem são os alvos prioritários?

Embora qualquer dispositivo conectado esteja vulnerável, algumas profissões e setores apresentam maior risco por natureza da informação que manipulam. A seguir, listamos os perfis mais frequentemente visados.

Profissionais do Direito

Advogados, promotores e consultores jurídicos utilizam ferramentas digitais para envio e recepção de petições, provas, laudos e contratos. Um ataque direcionado pode permitir acesso privilegiado a estratégias processuais e informações sigilosas de clientes.

Médicos, Clínicas e Operadores de Saúde

Prontuários eletrônicos, sistemas de telessaúde, e ERPs hospitalares são alvos de alto valor. Dados de pacientes são frequentemente vendidos no mercado paralelo por cifras superiores às de cartões de crédito.

Consultores e Instituições Financeiras

Transações via internet banking, arquivos contábeis, planilhas de precificação e auditorias internas são interceptados com frequência por meio de plataformas sem camada extra de autenticação.

Desenvolvedores e Equipes de DevOps

Tokens de API, variáveis de ambiente, chaves SSH e pipelines de CI/CD representam um prato cheio para interceptações que, além de comprometerem o sistema atual, também inserem backdoors para ataques futuros.

Impactos Empresariais

Os danos causados por ataques do tipo man-in-the-middle vão muito além das perdas monetárias imediatas. A seguir, algumas consequências típicas para organizações atingidas:

- Perda de propriedade intelectual (ex: projetos de P&D vazados)

- Comprometimento de compliance com normas como LGPD e GDPR

- Quebra de contrato por vazamento de dados de clientes

- Multas regulatórias por falha na proteção de informações

- Desvalorização de ações e prejuízos à imagem institucional

Organizações que dependem de sua reputação — como escritórios jurídicos, bancos ou hospitais — sofrem danos de longo prazo, muitas vezes irreversíveis.

Estratégias de Prevenção

Para mitigar esse risco, é necessário adotar uma abordagem multifacetada. Não basta uma única solução técnica; é preciso construir uma arquitetura de defesa resiliente.

Camada 1: Criptografia ponta a ponta (E2EE)

Todas as plataformas de comunicação devem adotar protocolos que assegurem a criptografia real de dados, inclusive em repouso. Certificados SSL/TLS atualizados são o mínimo aceitável.

Camada 2: VPNs Corporativas

O uso de redes privadas virtuais com protocolos robustos (como WireGuard ou OpenVPN) deve ser mandatário, especialmente para conexões remotas ou em redes públicas.

Camada 3: Autenticação Multifator (MFA)

Adoção de múltiplas camadas de autenticação, preferencialmente com tokens físicos, biometria ou aplicativos autenticadores com verificação geográfica.

Camada 4: Análise de tráfego e detecção comportamental

Ferramentas de EDR, SIEM e NDR que analisam tráfego em tempo real, detectando padrões anômalos e sinalizando possíveis comportamentos de interceptação.

Camada 5: Educação e treinamentos contínuos

Campanhas internas de conscientização para que colaboradores saibam identificar redes falsas, sites sem HTTPS, certificados inválidos e e-mails com links duvidosos.

IA e Criptografia Avançada

O combate aos ataques intermediários será cada vez mais automatizado. A aplicação de IA para reconhecimento de padrões anômalos já está sendo incorporada em firewalls de nova geração. Plataformas como Zero Trust Network Access (ZTNA) e Secure Access Service Edge (SASE) prometem mudar o paradigma da segurança em ambientes corporativos.

Outro ponto promissor é a criptografia pós-quântica, que visa tornar inutilizáveis as tentativas de decodificação mesmo com o avanço dos computadores quânticos. Esse modelo ainda está em testes, mas será determinante para a segurança das próximas décadas.

Ataques do tipo man-in-the-middle representam uma das ameaças mais discretas, inteligentes e destrutivas da atualidade. A confiança na comunicação digital é essencial para qualquer organização, e perder esse pilar pode significar desde prejuízos pontuais até falência reputacional.

Prevenir, hoje, é mais barato e eficaz do que reagir amanhã. Organizações que adotam um modelo de segurança baseado em múltiplas camadas, aliados à educação digital e à automação inteligente, estarão à frente na batalha invisível contra a interceptação de dados.

Siga o Itshow no LinkedIn e assine a nossa News para ficar por dentro de todas as notícias do setor de TI e Telecom!