Com o crescimento exponencial das ameaças cibernéticas e a sofisticação dos ataques direcionados a grandes organizações, confiar apenas em senhas ou autenticação por SMS é hoje uma receita para o desastre. Em resposta a esse cenário, surge o Universal 2nd Factor (U2F), uma tecnologia que vem transformando a forma como empresas de todos os portes validam a identidade de seus usuários.

Table of Contents

Criado pelo Google em parceria com a Yubico e promovido pela FIDO Alliance, o U2F se posiciona como um método de autenticação físico, robusto e resistente a uma ampla gama de ataques digitais, do phishing ao malware, passando por keyloggers e sequestros de sessão.

Neste artigo, você vai entender o que é o U2F, como ele funciona, suas vantagens e limitações, além de compará-lo com outras tecnologias de autenticação — tudo sob uma lente estratégica voltada a CIOs, CISOs e líderes de tecnologia.

O que é o U2F?

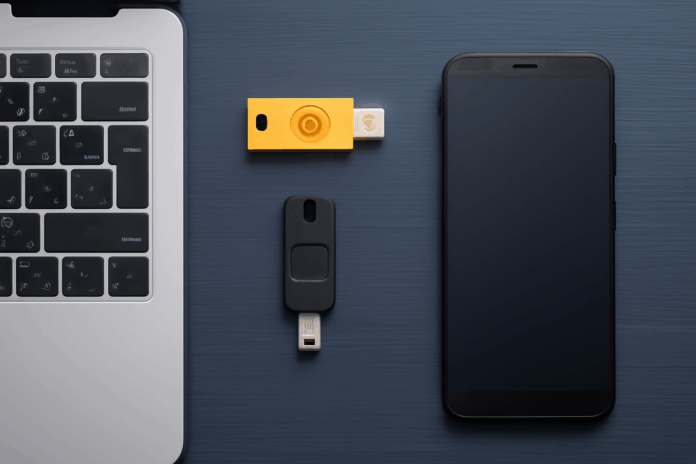

O Universal 2nd Factor (U2F) é um padrão aberto de autenticação que utiliza um dispositivo físico autônomo, como uma chave USB, um token NFC ou Bluetooth, como forma de validar a identidade do usuário em conjunto com o login tradicional via senha.

Como nasceu o padrão?

Desenvolvido inicialmente por Google e Yubico, o U2F foi projetado para ser simples de usar, interoperável entre plataformas e, acima de tudo, seguro contra fraudes e ataques comuns em ambientes corporativos. A iniciativa foi rapidamente adotada pela FIDO Alliance — consórcio que reúne empresas como Microsoft, Amazon, Meta, Intel e várias outras — como parte dos esforços globais para reduzir a dependência de senhas vulneráveis.

Como funciona a autenticação com U2F?

Etapas do processo

A autenticação via U2F ocorre em etapas:

- O usuário digita suas credenciais (nome de usuário e senha) no sistema.

- O navegador ou aplicativo solicita a autenticação adicional por meio do U2F.

- O usuário insere sua chave física U2F (via USB, aproximação NFC ou pareamento Bluetooth).

- O dispositivo U2F gera uma resposta criptográfica única ao “desafio” enviado pelo servidor.

- Se a resposta for válida, o acesso é concedido.

Um processo baseado em desafio-resposta criptográfica

A base da segurança do U2F está no mecanismo de criptografia assimétrica. O dispositivo contém uma chave privada única, protegida fisicamente, que nunca é exposta ao sistema. O servidor, por sua vez, possui a chave pública associada, o que permite verificar a autenticidade do dispositivo sem comprometer os dados.

Esse processo elimina riscos como:

- Phishing: a chave só responde a desafios legítimos de sites verificados;

- Keyloggers: nada é digitado no momento da autenticação;

- Malware e MitM: a autenticação é restrita à origem validada e criptografada.

Vantagens do 2º Fator Universal para o ambiente corporativo

1. Segurança extrema com baixo risco de ataque remoto

Diferentemente de senhas ou códigos OTP (One-Time Password) enviados por SMS ou apps autenticadores, o U2F não depende de canais vulneráveis de comunicação. Isso o torna resistente a interceptações, ataques do tipo “homem no meio” (MitM) e clonagens de SIM card.

2. Presença física obrigatória

A autenticação exige a presença do dispositivo e, em muitos casos, a interação do usuário (toque ou botão físico), o que impede o uso remoto por hackers mesmo em caso de comprometimento da conta principal.

3. Criptografia avançada e armazenamento local

A chave privada nunca sai do token U2F. Isso elimina o risco de roubo digital de credenciais durante o processo de login.

4. Compatibilidade com navegadores e plataformas

O U2F é suportado nativamente por navegadores como Google Chrome, Mozilla Firefox, Opera e Microsoft Edge, além de grandes plataformas como Facebook, GitHub, Dropbox, Google, Amazon AWS, Microsoft Azure e várias fintechs.

5. Baixo custo e simplicidade de implementação

Dispositivos U2F são acessíveis e simples de configurar. Algumas soluções, como as da Yubico, oferecem SDKs e bibliotecas open source para integração com back-ends corporativos.

Desvantagens e desafios na adoção

1. Risco de perda ou roubo do dispositivo

Como qualquer item físico, a chave pode ser extraviada ou roubada. Isso pode impedir temporariamente o acesso às contas protegidas, especialmente se não houver um segundo método de backup cadastrado.

Solução: recomenda-se registrar múltiplas chaves U2F e configurar métodos alternativos de recuperação.

2. Dificuldade de provisionamento em larga escala

Em ambientes corporativos, provisionar individualmente milhares de dispositivos pode ser um desafio logístico. O U2F não foi pensado para pré-provisionamento centralizado, o que exige processos manuais de registro por parte dos usuários.

3. Dependência de suporte físico

Empresas que adotam modelos 100% remotos podem enfrentar barreiras operacionais ao distribuir e gerenciar os dispositivos U2F entre colaboradores em locais distintos.

Comparando U2F com outros métodos de autenticação de dois fatores

Autenticação via SMS ou e-mail (OTP)

Embora amplamente usada, a autenticação via código de uso único por SMS ou e-mail apresenta riscos elevados:

- Códigos podem ser interceptados;

- Mensagens podem ser redirecionadas (SIM swap);

- Usuários podem cair em golpes de phishing.

Com o U2F, toda a cadeia de comunicação é criptografada e verificada, tornando ataques desse tipo praticamente ineficazes.

Autenticadores com base em tempo (TOTP)

Aplicativos como Google Authenticator ou Authy funcionam com base em um código gerado localmente, sincronizado por tempo. Embora seguros, eles ainda exigem o compartilhamento de um segredo estático, o que representa uma vulnerabilidade potencial se esse segredo for interceptado na criação.

Com U2F, não há compartilhamento de segredos — apenas autenticação via criptografia assimétrica.

Notificações push em aplicativos móveis

Essa técnica, cada vez mais comum, envia uma notificação para o celular do usuário para aprovar o login. No entanto, usuários podem sofrer ataques de “push bombing”, sendo induzidos a aprovar acessos indevidos por fadiga ou distração.

U2F elimina essa ameaça, pois exige ação física consciente no dispositivo.

U2F x Chaves de Acesso (Passkeys): evolução ou substituição?

A tecnologia de chaves de acesso, baseada no padrão FIDO2, é uma evolução direta do U2F. Ambas utilizam o conceito de criptografia assimétrica e autenticação local, mas com algumas diferenças:

| Característica | U2F | Chaves de Acesso (Passkeys) |

|---|---|---|

| Armazenamento | Dispositivo físico dedicado | Computador ou celular |

| Desbloqueio | Botão físico ou PIN | Biometria ou senha |

| Portabilidade | Alta (USB/NFC/Bluetooth) | Limitada (sincronização necessária) |

| Gestão centralizada | Manual | Possível via ID Apple, Google ou Microsoft |

| Suporte corporativo | Amplo | Em expansão |

Chaves de acesso são mais convenientes e invisíveis ao usuário, mas não substituem completamente o U2F em cenários onde a separação física entre os dispositivos é crítica.

Casos de uso reais no ambiente corporativo

1. Proteção de contas privilegiadas

Contas de administradores de sistemas, banco de dados e cloud são alvos preferenciais de hackers. U2F pode ser exigido para autenticação dessas contas, impedindo acessos indevidos mesmo com senhas comprometidas.

2. Ambientes DevOps e GitOps

A integração com plataformas como GitHub permite que desenvolvedores assinem commits com segurança U2F, garantindo a integridade do código e a rastreabilidade da autoria.

3. Acesso seguro a VPNs corporativas

Combinado com gateways de VPN, o U2F pode reforçar o acesso remoto a redes corporativas, assegurando que apenas dispositivos autorizados realizem conexões.

O futuro da autenticação: U2F como pilar estratégico

A evolução do cibercrime exige medidas de segurança que vão além da educação do usuário e da troca periódica de senhas. Tecnologias como o U2F são fundamentais em estratégias Zero Trust, onde nenhum acesso é concedido sem múltiplas camadas de verificação.

Empresas que buscam compliance com normas como LGPD, ISO 27001, PCI DSS ou SOX devem considerar o U2F como um investimento essencial na proteção de identidades digitais.

Conclusão: Por que o U2F importa para a liderança de TI?

Para executivos de TI, o U2F representa mais do que uma ferramenta técnica — é um elemento estratégico de mitigação de riscos e diferenciação competitiva. Em um mundo onde uma única falha de autenticação pode comprometer reputações e bilhões em ativos digitais, contar com um método seguro, testado e amplamente compatível é não apenas desejável, mas necessário.

Ao adotar o U2F, as organizações caminham para um futuro onde confiança, usabilidade e segurança coexistem em equilíbrio. E nesse cenário, o papel da liderança em promover essa mudança é essencial.

Siga o Itshow no LinkedIn e assine a nossa News para ficar por dentro de todas as notícias do setor de TI e Telecom!