O Centro Australiano de Segurança Cibernética (ACSC), vinculado à Diretoria de Sinais Australianos (ASD), publicou recentemente um guia estratégico do grupo “Escolhendo Tecnologias Seguras e Verificáveis”, com o objetivo de ajudar organizações a realizar aquisições de tecnologias de forma mais segura e informada. Direcionado a executivos seniores, especialistas em segurança cibernética, consultores de risco, profissionais de compras e fabricantes de produtos e serviços digitais, o documento apresenta orientações práticas para identificar, avaliar e gerenciar riscos em aquisições tecnológicas ao longo de todo o seu ciclo de vida.

Com o aumento das ameaças à cadeia de suprimentos digitais, como vulnerabilidades em softwares, dispositivos IoT e serviços em nuvem, a escolha de tecnologias confiáveis tornou-se uma prioridade estratégica. O guia oferece um conjunto de boas práticas, recomendações e critérios adaptáveis que buscam mitigar riscos e melhorar a resiliência digital das organizações.

O Desafio da Segurança na Cadeia de Suprimentos Digital

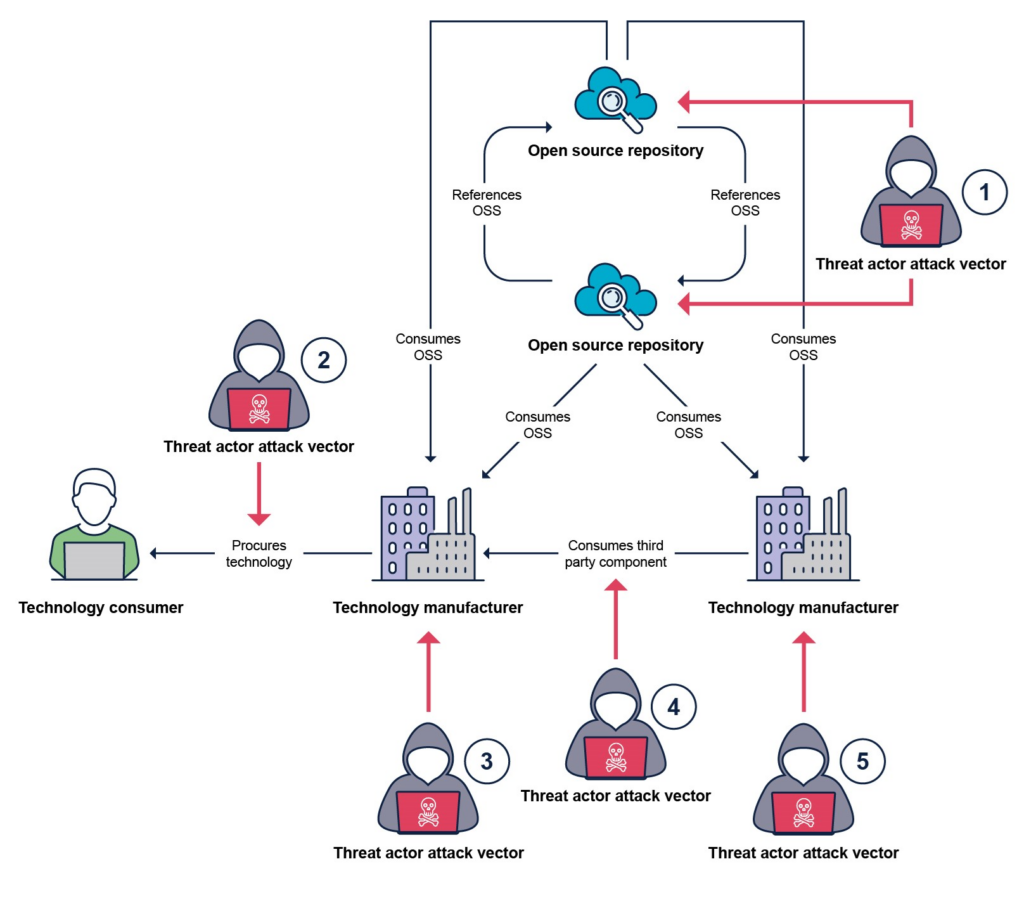

O ambiente digital global enfrenta ameaças crescentes à sua cadeia de suprimentos. Vetores de ataque cada vez mais sofisticados têm vulnerabilidades exploradas em tecnologias adquiridas por organizações, expondo os riscos financeiros, operacionais e reputacionais. Neste cenário, a tomada de decisão informada na aquisição de tecnologias tornou-se uma crítica.

O guia do ACSC é uma resposta a essa realidade, fornecida um arcabouço para entender os riscos associados a cada etapa do processo de aquisição. Desde a avaliação pré-compra até a gestão pós-implementação, o documento visa integrar a segurança como elemento fundamental na escolha de tecnologias.

Principais Diretrizes do Guia

1. Compreendendo os Riscos na Aquisição de Tecnologia

Antes de adquirir qualquer tecnologia, é essencial compreender os riscos envolvidos. O guia aborda vetores de ataque comuns na cadeia de suprimentos, como:

- Compromisso de software durante o desenvolvimento ou distribuição.

- Vulnerabilidades em hardware, incluindo dispositivos IoT.

- Exposição a ameaças cibernéticas em serviços na nuvem, como SaaS e MSP.

Além de descrever esses riscos, o documento fornece estratégias práticas para avaliá-los e mitigá-los antes da compra.

2. Práticas de Aquisição Externa

A escolha de fornecedores confiáveis é um dos pilares da segurança na cadeia de suprimentos. Para isso, o guia recomenda que as organizações priorizem:

- Transparência dos fabricantes, com informações claras sobre o processo de desenvolvimento e implementação dos produtos.

- Princípios de segurança por design, garantindo que a segurança esteja incorporada desde a concepção.

- Certificações de segurança, como ISO 27001 e outras normas reconhecidas internacionalmente.

- Modelagem de ameaças, para prever potenciais vulnerabilidades e formas de mitigação.

- Garantia de interoperabilidade, assegurando que os produtos adquiridos sejam compatíveis com a infraestrutura existente.

3. Avaliação Interna da Organização

As decisões de aquisição deverão ser alinhadas às políticas internacionais de segurança cibernética e à infraestrutura existente. O guia recomenda que as organizações estejam disponíveis:

- Limites de risco interno, com base no apetite por risco da empresa.

- A compatibilidade das tecnologias com as políticas de segurança e compliance.

- O planejamento do ciclo de vida da tecnologia, incluindo manutenção, atualizações e gerenciamento de incidentes.

Esses critérios ajudam a criar um alinhamento estratégico entre a tecnologia adquirida e os objetivos organizacionais.

4. Seguro por Design e Seguro por Padrão

O documento destaca a importância das tecnologias sendo desenvolvidas com segurança como prioridade. O conceito de seguro por design propõe que a segurança seja integrada desde os primeiros estágios de desenvolvimento, enquanto o seguro por padrão sugere que as configurações padrão dos produtos sejam as mais seguras possíveis.

Os fabricantes são orientados a adotar práticas rigorosas de validação de segurança e testes frequentes para identificar e corrigir vulnerabilidades antes que elas sejam exploradas.

Integração de Boas Práticas na Organização

Com base nas diretrizes do guia, as organizações são incentivadas a adotar práticas que promovam a segurança de ponta a ponta:

- Realizar avaliações pré-compra, utilizando os critérios fornecidos para avaliar a transparência e a conformidade dos fornecedores.

- Desenvolver políticas internacionais de aquisição que priorizem a segurança no ciclo de vida das tecnologias, desde a compra até a desativação.

- Consultar recursos complementares e padrões internacionais para suporte técnico e operacional.

Além disso, o documento ressalta que a orientação não deve ser vista como uma lista de verificação, mas como uma estrutura flexível que pode ser adaptada às necessidades de cada organização.

Colaboração Internacional e Impacto Global

O guia foi desenvolvido em parceria com agências de segurança cibernética de vários países, incluindo:

- Agência de Segurança Cibernética e de Infraestrutura dos EUA (CISA).

- Centro Canadense de Segurança Cibernética (CCCS).

- Centro Nacional de Segurança Cibernética do Reino Unido (NCSC-UK).

- NCSC da Nova Zelândia.

- Serviço Nacional de Inteligência da Coreia do Sul (NIS).

Essa colaboração internacional reflete o compromisso global em fortalecer a resiliência cibernética e garantir que organizações em todo o mundo tenham acesso a práticas e orientações de ponta para mitigar riscos tecnológicos.

Siga o Itshow no LinkedIn e assine a nossa News para ficar por dentro de todas as notícias do setor de TI e Telecom!